Falsas ofertas de emprego do Linkedin usadas em campanha de disseminação do backdoor More_eggs

- zecorreia93

- 25 de fev. de 2019

- 2 min de leitura

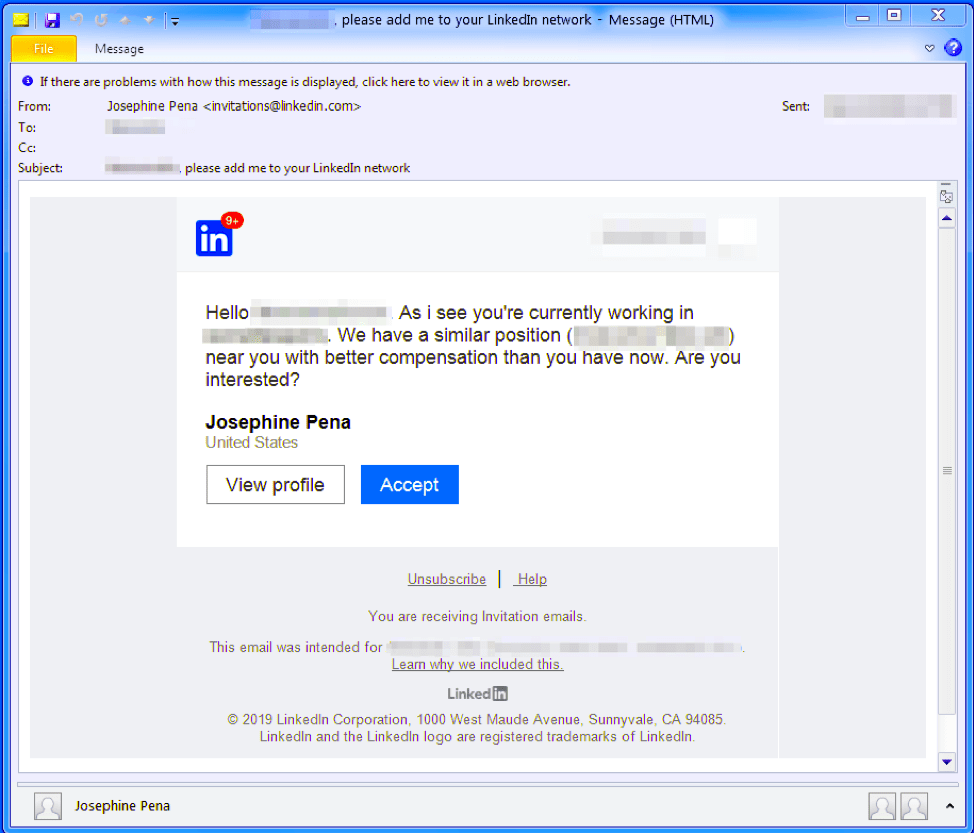

Quem envia estas campanhas tenta estabelecer primeiro uma relação com a vítima através do abuso do serviço de mensagens diretas do Linkedin. Nos emails, normalmente o autor finge ser de uma empresa com uma oferta de emprego, usando também um site (imitando o original), que contém malware; se não usar um website, pode através de emails anexar ficheiros maliciosos para distribuir o More_eggs.

Disseminação do malware

Há muitas variações nas campanhas usadas, grande parte com caraterísticas comuns. Inicialmente, o autor usa um perfil do Linkedin fraudulento para tomar o primeiro contacto com os indivíduos através de uma mensagem direta. Depois é enviado um email tendo como alvo o email correspondente ao do trabalho da pessoa em questão como se fosse um lembrete da tentativa de estabelecimento da comunicação entre os mesmos, e nesse email pode ser incluído um link supostamente para a organização.

O que se tem verificado é que nestes emails os url's correspondem ao redirecionamento para uma página "landing" que faz o spoofing de uma empresa verdadeira, usando a marca da mesma e, dessa forma, tenta disfarçar-se de algo legítimo. Estas páginas têm por objetivo conseguir redirecionar as vítimas através do download de um ficheiro em word com macros maliciosos criados através de diversas ferramentas e que através do clique nesses links um loader JScript irá ser descarregado.

Variações

- URL a apontar para uma página "landing" que inicia o download de um loader intermediário em JScript ou documento em word com macros ou exploits

- Um URL curto que redireciona também para essa página "landing"

- Anexo em pdf com um URL a apontar para essa página

- Anexo em Word protegido por palavra-passe com macros para fazer download do More_eggs

- Emails com anexo malicioso ou URL com que é tentado estabelecer uma ligação com a vítima.

Técnicas do malware

More_eggs

Escrito em JScript, é normalmente usado como um downloader. Além de fazer download de payloads adicionais, consegue traçar o perfil da máquina infetada.

Taurus Builder

Serve para criar documentos maliciosos, e normalmente são gerados para fazer o bypass do Microsoft Connection Manager Profile Installer (CMSTP).

VenomKit

Criam-se documentos gerados por um builder que é o mesmo do Taurus. Depende da variante, mas pode ser direcionado a vários exploits.

Mais informações por parte da Proofpoint: https://www.proofpoint.com/us/threat-insight/post/fake-jobs-campaigns-delivering-moreeggs-backdoor-fake-job-offers

-

Comentários