CVE-2023-45124 a ser explorado em campanha de phishing contra o Wordpress

- zecorreia93

- 3 de dez. de 2023

- 1 min de leitura

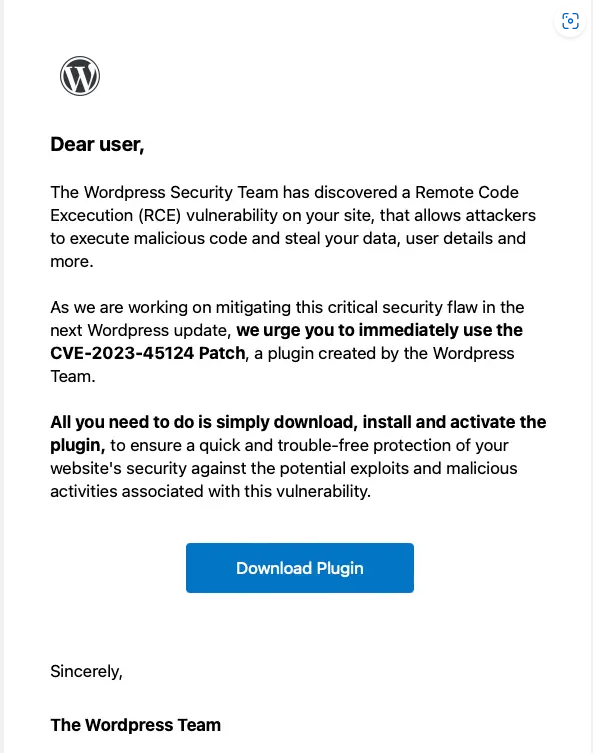

Parece um email legítimo, porque parece vem da equipa do wordpress mesmo, sendo que avisa relativamente a uma falha de execução de código remota. O que é malicioso aqui é a solução que o email aparentemente oferece, a instalação de um plugin de correção dessa mesma falha.

O link de download redireciona a vítima a uma página que parece autêntica e que está sob o domínio gb-wordpress[.]org - desta forma, todos os utilizadores são enganados a confiar que efetivamente estão a proteger o sistema de wordpress.

Conteúdo do plugin malicioso

O plugin adiciona um administrador malicioso sob o nome "wpsecuritypatch"

Este utilizador permanece escondido e envia o URL e uma palavra-passe para um domínio C&C (comando e controlo), estabelecendo um um ponto de partida (foothold) para os atacantes

Faz download de um ficheiro backdoor - wp-autoload.php" desse mesmo domínio, colocando-o no raiz do site, sendo que esse mesmo ficheiro entre outros inclui um cliente SQL e consola de PHP (inúmeras possibilidades só com estas duas funcionalidades)

Solução

A wordfence já atualizou os seus sistemas para responder a esta ameaça

O utilizador final deverá verificar os emails e ter em conta os indicadores de compromisso supracitados, principalmente o subdomínio para o link do patch o redireciona. Ter cuidado com plugins que pareçam suspeitos

Link oficial da wordfence com mais informações da ameaça: https://www.wordfence.com/blog/2023/12/psa-fake-cve-2023-45124-phishing-scam-tricks-users-into-installing-backdoor-plugin/

Comentários